-

文章目录

洋葱浏览器如何建立可信的匿名通信通道

随着互联网技术的普及及隐私需求的提高,越来越多的用户开始关注隐私保护和匿名通信问题。在这种背景下,tor浏览器(又称洋葱浏览器)成为一个重要的工具。Tor网络凭借其特殊的设计,能够为用户提供较高程度的匿名性,其背后的原理更是结合了复杂的计算机科学理论和强大的加密技术。这篇文章将详细解析tor浏览器如何建立一个可信的匿名通信通道,并结合实际案例和学术研究加以说明。

1. Tor 网络的基本原理

Tor 网络(The Onion Router)通过一个多层节点架构实现通信加密,其名称“洋葱”正是来源于其分层设计。用户的通信流量会加密并通过多个中继节点(Relay)进行传递。在每个节点,数据包都会“去掉”一层加密,就像剥洋葱皮一样,直到到达最终的目标。这一机制确保了通信路径的匿名性,使得任何单一节点都无法了解完整的通信路径。

具体来说,Tor 网络的通信过程包含以下几个阶段:

1.1 路径选择

在用户访问网络时,Tor 客户端会自动从网络中选择三个中继节点,分别是入口节点(Entry Node)、中转节点(Middle Node)和出口节点(Exit Node)。这三个节点的作用分别是:

- 入口节点:接收用户的数据包,并对其进行第一次加密。

- 中转节点:进一步传递数据包,并继续保持加密状态。

- 出口节点:将数据解密并传递至目标服务器。

该路径选择是随机的,且定期会重新建立,旨在确保路径的动态性和隐私性。

1.2 数据加密

在 Tor 网络中,所有数据首先会通过多层加密。每层加密对应一个中继节点,使得每个中��节点仅能解密属于其那一层的数据,而不了解上下层的加密内容。这个过程利用了端对端的加密技术,基于 Diffie-Hellman 密钥交换协议以及 RSA 等加密算法。

2. 实际应用案例分析

Tor 网络的匿名通信机制在许多场景中得到了广泛应用。以下是两个经典的案例分析:

2.1 新闻记者和告密者的隐私保护

在一些高风险的政治环境中,记者、告密者常使用tor浏览器加密他们的线上活动。例如,据《卫报》报道,爱德华·斯诺登(Edward Snowden)在揭露棱镜计划(PRISM)时,利用了 Tor 网络进行匿名通信(来源: The Guardian)。

通过这种方式,斯诺登成功隐藏了其真实身份,避免了泄露信息时受到直接追踪。这种使用场景强调了 Tor 网络在高隐私需求场景中的显著作用。

2.2 公民在被审查环境中的信息访问

在某些国家,互联网会受到严格的政府审查。通过使用tor浏览器,用户可以绕过网络封锁自由访问世界各地的内容。据 2020 年的一份研究报告显示(来源: Censored Planet),在审查最严苛的国家中,Tor网络的每日用户量激增至数百万。

3. Tor 网络的安全性与漏洞

尽管 Tor 被设计为一种高匿名性的网络工具,但它仍然面临潜在的安全挑战。这些漏洞主要包括以下几个方面:

3.1 出口节点的安全问题

由于 Tor 网络出口节点会将加密数据解密并最终传递到目标服务器,因此出口节点有可能面临监控的风险。如果攻击者控制了大量出口节点,他们可以尝试分析传递的数据内容。不过,采用 HTTPS 等额外加密手段可以有效降低这一风险。

3.2 承载攻击

与所有网络系统一样,Tor 网络也可能遭受分布式拒绝服务(DDoS)攻击。2022 年的研究数据显示(来源: OONI),某些攻击者通过干扰 Tor 的中继节点稳定性,试图破坏 Tor 网络服务。

3.3 恶意节点的行为

理论上,如果攻击者占据了路径中的多个节点(例如入口和中转节点),可能会通过流量分析识别用户行为。不过,Tor 社区始终致力于优化节点的安全性,例如引入“桥接中继”(Bridge Relay)以对抗节点阻塞。

4. 数据分析与统计

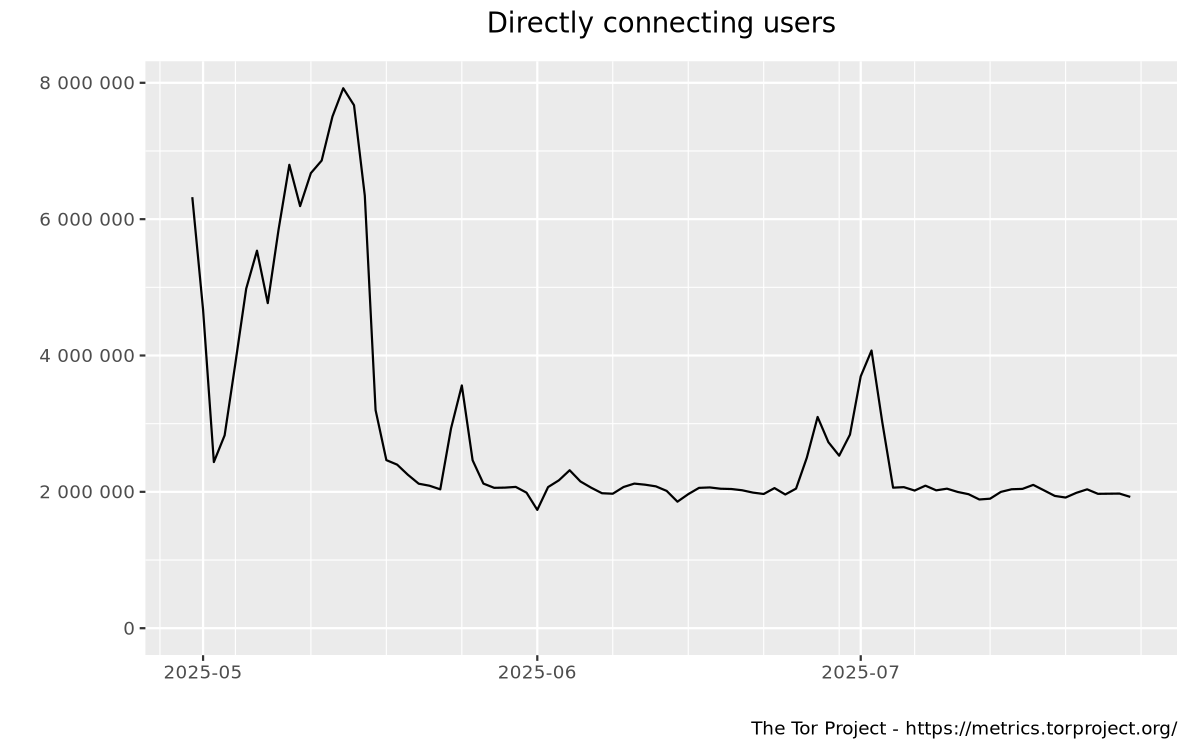

根据 Tor Metrics(来源: Tor Project Metrics)提供的数据,截至 2023 年初,全球范围内的 Tor 用户数已突破三百万。这一增长展示了用户对匿名通信的需求正逐渐增加。

其中,约 25% 的用户主要用于规避审查,另有 15% 的用户将 Tor 用于隐藏在线习惯。下图展示了过去五年 Tor 网络每日用户数的变化趋势:

5. 未来展望及改进方向

为了进一步提升网络性能和隐私保护,Tor 项目团队正在研发下一代协议(如 Vanguards 和 Arti),旨在增强对长时间流量分析攻击(Long-Term Correlation Attack)的防御。此外,结合区块链技术构建分布式节点数据库也成为一个潜在的改进方向(来源: ArXiv

评论(0)