-

Table of Contents

保护隐私,安全浏览,选择Tor浏览器!

介绍

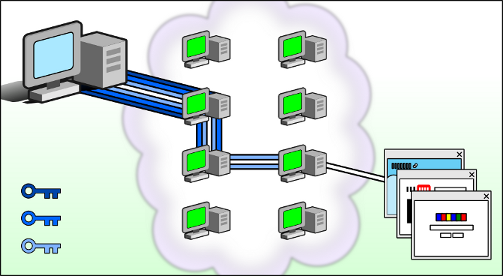

Tor浏览器是一种专门设计用来保护用户隐私和安全的网络浏览器。它通过Tor网络进行数据传输,该网络利用分布在全球的服务器对用户的网络流量进行多层加密和转发,从而隐藏用户的IP地址和上网行为,防止网络监控和流量分析。

Tor浏览器的安全性主要体现在以下几个方面:

1. 匿名性:通过Tor网络,用户的真实IP地址被隐藏,使得追踪用户的真实位置和身份变得非常困难。

2. 加密传输:Tor网络在传输过程中对数据进行多层加密,确保数据在传输过程中的安全性。

3. 防止跟踪:Tor浏览器默认禁用了JavaScript、Flash等可能被用来跟踪用户行为的插件,并且通过隔离不同网站的cookies和浏览记录,进一步保护用户的隐私。

然而,Tor浏览器也存在一些安全风险:

1. 恶意出口节点:虽然Tor网络对数据进行了加密,但数据在最后一个出口节点解密后传输到目标网站,如果出口节点被恶意控制,可能会窃取或篡改数据。

2. 配置不当:用户如果没有正确配置Tor浏览器或使用了不安全的插件,可能会降低匿名性和安全性。

3. 法律风险:在一些国家和地区,使用Tor浏览器可能会引起法律问题或被视为可疑行为。

总的来说,Tor浏览器在提供强大的匿名性和安全性的同时,也需要用户谨慎使用和正确配置,以降低潜在的安全风险。

Tor浏览器与其他浏览器的安全性比较

Tor浏览器,全称为The Onion Router,是一种专门设计用来保护用户隐私和安全的免费软件。它通过将用户的数据流量在全球志愿者运营的服务器网络中进行多层加密和转发,从而实现匿名上网。这种独特的设计使得Tor浏览器在安全性方面与其他常见的浏览器有着显著的不同。

首先,与传统浏览器如Google Chrome或Mozilla Firefox相比,Tor浏览器提供了更高级别的匿名性。这是因为它通过分散的网络节点来隐藏用户的IP地址,使得追踪用户的真实位置变得极其困难。此外,Tor浏览器默认禁用了JavaScript,这是一种常见的可以被用来执行恶意代码的脚本语言。这一措施进一步增强了用户在浏览网页时的安全性。

然而,尽管Tor浏览器在保护用户隐私方面具有优势,但它也存在一些潜在的安全风险。例如,由于数据在传输过程中需要经过多个节点,这可能会导致连接速度较慢,从而影响用户体验。此外,尽管Tor网络的节点是由志愿者运营的,但并不能完全排除恶意节点的存在。这些恶意节点可能会试图监视传输通过它们的数据,尽管这种情况并不常见。

此外,Tor浏览器虽然可以有效地匿名用户的身份,但如果用户在使用过程中登录了个人账户,或者下载并打开了不安全的文件,仍然可能泄露个人信息。因此,用户在使用Tor浏览器时仍需谨慎,避免进行可能泄露身份的操作。

总的来说,Tor浏览器在提供匿名性和保护用户隐私方面具有显著优势,但也存在一些潜在的安全风险。用户在使用Tor浏览器时应有意识地避免潜在的安全陷阱,合理利用Tor浏览器的特性来保护自己的网络安全。通过这种方式,Tor浏览器可以成为一个强大的工具,帮助用户在网络世界中保持匿名和安全。

如何通过Tor浏览器保护个人隐私

Tor浏览器是一种专为保护用户隐私和匿名性设计的免费软件。它通过分布式网络中的多层服务器(称为“洋葱路由”)来实现其目标,从而使用户的网络活动难以追踪。使用Tor浏览器时,用户的互联网流量会在到达目的地之前,经过三个随机选择的服务器(或节点)。这种多层加密的方法确保了用户的真实IP地址和地理位置保持匿名,从而增强了个人隐私保护。

首先,Tor浏览器通过其独特的路由技术,使得外部监视者难以观察到用户的网络活动。每个数据包在进入Tor网络时都会被加密多次,并且每经过一个节点,就会解开一层加密。这意味着没有任何一个节点知道完整的路径,即使是入口节点也只知道用户的IP地址,而出口节点则知道用户的请求信息但不知道用户的真实IP地址。因此,即使有人监控了网络流量,也无法轻易追踪到用户的真实身份。

此外,Tor浏览器还提供了对抗网络指纹识别的功能。网络指纹识别是一种通过分析用户设备的特定配置信息来识别用户的技术。Tor浏览器通过统一用户代理字符串和使用相同的窗口尺寸等方法,减少了个体用户在网络上的独特性,从而使得单个用户更难被识别和追踪。

然而,尽管Tor浏览器提供了强大的隐私保护功能,用户在使用时仍需谨慎。例如,应避免在Tor浏览器中使用个人信息丰富的账户,如社交媒体账户,因为一旦登录,就可能暴露用户的身份。此外,用户应该关闭JavaScript,因为JavaScript可以被用来执行各种网络攻击和跟踪技术。

总之,Tor浏览器是一个强大的工具,用于保护在线隐私和增强网络匿名性。通过其多层加密的洋葱路由技术,Tor帮助用户抵御外部监视和数据跟踪。同时,通过减少网络指纹的独特性,Tor进一步增强了用户的匿名性。尽管如此,用户在使用Tor时仍需保持警惕,避免泄露个人信息,确保在线行为的安全性。通过这些措施,Tor浏览器可以成为保护个人隐私的有力工具。

Tor浏览器的加密技术解析

Tor浏览器是一种专门设计用于匿名浏览和保护用户隐私的网络浏览器。它通过使用复杂的加密技术来实现这一目标,确保用户的在线活动和身份得到保护。首先,Tor浏览器利用了所谓的洋葱路由(Onion Routing)技术,这是一种通过多层加密和随机选择的网络节点传输数据的方法。

具体来说,当用户通过Tor浏览器发送数据时,数据首先被加密多次,然后发送到由志愿者运营的一系列服务器,称为Tor节点。每个节点解密数据的一层,以获得下一个节点的信息,然后将数据传递到下一个节点。这个过程一直持续到数据到达最终目的地。因此,每个节点只能看到前一个节点和后一个节点的信息,而无法看到整个传输路径或数据的全部内容。

此外,Tor浏览器每次会话都会随机选择不同的节点路径,这增加了追踪用户的难度。即使某个节点被攻击者控制,攻击者也只能看到数据从哪里来和到哪里去的部分信息,而无法确定用户的真实身份或其他活动细节。

然而,尽管Tor提供了强大的匿名性保护,用户仍需注意一些潜在的安全风险。例如,最终的数据解密是在所谓的出口节点进行的,如果出口节点被恶意操作,那么通过该节点的数据可能会被监视或篡改。因此,为了进一步保护数据安全,建议用户在使用Tor浏览器时,结合使用HTTPS协议,确保数据在整个传输过程中都是加密的。

总之,Tor浏览器的加密技术提供了一种有效的方式来保护用户的在线隐私和安全。通过洋葱路由技术和随机节点选择,Tor帮助用户抵御监视和追踪。然而,用户仍需警惕潜在的安全威胁,并采取额外的保护措施,如使用HTTPS,以确保全面的安全保护。通过这些方法,Tor浏览器能够为寻求匿名和安全上网的用户提供一个强有力的工具。

常见问题

问题1: Tor浏览器如何保证用户的匿名性?

答案: Tor浏览器通过其分布式网络中的多层加密和中继节点来保证用户的匿名性,每个数据包在到达目的地之前会经过至少三个随机选择的节点,每个节点只能解密出下一个节点的信息,而无法知道源头和最终目的地。

问题2: 使用Tor浏览器是否完全安全?

答案: 使用Tor浏览器可以提高安全性和匿名性,但不是完全安全的。用户在使用过程中仍需注意安全设置,如禁用JavaScript、不下载不明文件等,以防止被追踪和攻击。

问题3: Tor浏览器有哪些潜在的安全风险?

答案: Tor浏览器的潜在安全风险包括遭受流量分析攻击、恶意Tor节点可能窃取或篡改数据、以及用户在使用过程中可能不慎泄露个人信息等。

结论

Tor浏览器是一种专门设计用来保护用户隐私和安全的网络浏览器。它通过Tor网络进行数据传输,该网络使用多层加密和多个节点来隐藏用户的IP地址和网络活动。这种设计可以有效防止监视和流量分析,从而保护用户的匿名性。

然而,Tor浏览器的安全性也有一些局限性。首先,虽然Tor可以隐藏用户的IP地址,但如果用户在浏览过程中输入个人信息,如登录凭证,这些信息仍然可能被截获。其次,Tor网络的节点是由志愿者运行的,这意味着恶意节点有可能存在,它们可能试图监视或篡改传输的数据。

此外,Tor浏览器并不能防止所有形式的网络攻击,比如钓鱼和恶意软件。用户仍需谨慎点击未知链接和下载文件,以避免安全风险。

总的来说,Tor浏览器提供了一定程度的匿名性和数据保护,但用户仍需结合其他安全措施,如使用强密码和定期更新软件,来提高自身的网络安全。